"Nie wiesz, co podpisujesz" - protokoły ślepych podpisów

28.01.2010 - Agata Murawska

Płatności elektroniczne to obecnie normalny element naszego życia. Są na tyle powszechne, że nie zastanawiamy się zbyt często, jak działa pieniądz cyfrowy. Równocześnie coraz częściej słyszy się o pomyśle przeprowadzania wyborów przez internet, oraz rozważa sposoby zapewniania bezpieczeństwa takiego systemu.

O zwykłych podpisach wiemy już całkiem sporo - podstawy tego zagadnienia ujęte są na przykład w artykule "Alicjo, czy to naprawdę Ty?". Rozważania o podpisach ślepych zaczniemy od przykładu takiego podpisu w kontekście poczty:

US Airmail

Pani na poczcie, otrzymując zaadresowaną kopertę, przybija pieczątkę datownika. Nie wie, co jest zawartością koperty, potwierdza jedynie datę jej otrzymania. Jeśli chcemy mieć podobne potwierdzenie na liście, znajdującym się wewnątrz koperty, musimy umieścić między listem a kopertą kalkę, która skopiuje stempel z datą. W ten sposób każdy, kto widzi list, może być pewien daty jego wysłania (nawet, jeśli koperta została podmieniona lub zgubiona). Równocześnie pani z okienka pocztowego nie zna treści listu - podbiła go bowiem "na ślepo".

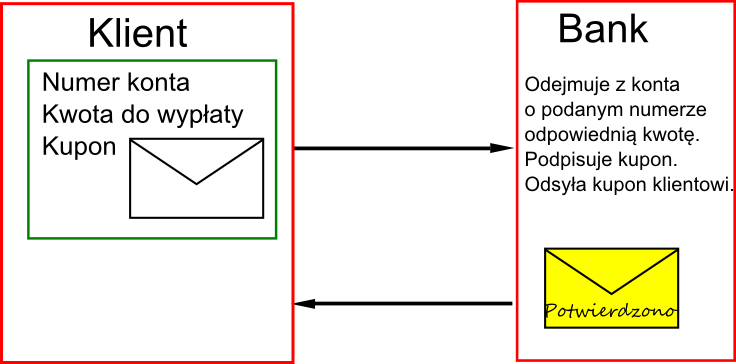

Mówiąc "fachowo": podpisy ślepe to forma uwierzytelniania wiadomości bez zapoznawania się z jej treścią. To właśnie zrobiła pani na poczcie - uwierzytelniła (potwierdziła) datę nadania. Co się dzieje w przypadku anonimowych płatności elektronicznych? Klient nawiązuje połączenie z bankiem, przedstawia się, a następnie wysyła żądanie podobne do przedstawionego na rysunku:

Bank wie, że rozmawia z właściwym klientem, zatem odejmuje z jego konta kwotę podaną w wiadomości i podpisuje kupon (czyli kopertę z kalką) ślepym podpisem. Klient posiada teraz podpisany kupon, którego numeru nie zna bank. Może przy użyciu takiego "anonimowego banknotu" dokonywać płatności w internecie. Sprzedawca otrzymujący kupon kontaktuje się z bankiem, który sprawdza, czy podpisał kiedyś taki blankiet i wpisuje go na listę zrealizowanych. Ponieważ bank wcześniej nie widział kuponu, nie wie, kto był jego początkowym właścicielem. Co z wyborami przez internet? Tutaj nasze cele to przede wszystkim:

Za chwilę zastanowimy się, jak właściwie można podpisać coś na ślepo, wcześniej jednak odpowiedzmy sobie na pytanie: co tak naprawdę rozumiemy przez ślepy podpis?

Schemat ślepego podpisu można podzielić na fazy, których głównymi uczestnikami są podpisujący(P) i zaciemniający(Z). Te fazy to, kolejno:

Wyróżniamy dwa podstawowe rodzaje ślepych podpisów:

Autor wiadomości po uzyskaniu

W przeliczeniu na cyfrową gotówkę znaczy to, że nie możemy podrobić więcej pieniędzy, niż tyle, ile wydał nam bank.

podpisów w podpisów w  interakcjach z podpisującym, nie powinien być w stanie wygenerować interakcjach z podpisującym, nie powinien być w stanie wygenerować  -go podpisu bez kolejnej interakcji. -go podpisu bez kolejnej interakcji.

(1 ocena) |

Copyright © 2008-2010 Wrocławski Portal Informatyczny

design: rafalpolito.com