Gdy człowiek staje się hasłem

31.05.2011 - Paweł Hałdrzyński

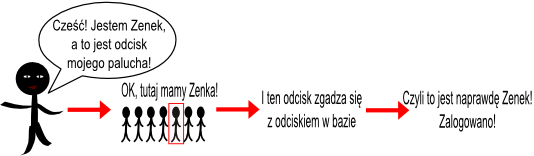

Gromadzimy danePodstawowy system rejestracji biometrycznej składa się z czytników biometrycznych (zwanych inaczej czujnikami). To właśnie one pobierają linie papilarne naszego palca, czy też odczytują obraz naszej twarzy. Następnie zgromadzone na wejściu dane biometryczne przekazywane są do ekstraktora cech. Urządzenie to wyodrębnia jedynie najistotniejsze elementy wprowadzonych danych. Gromadzenie całego obrazu biometrycznego byłoby zadaniem wręcz niewykonalnym (między innymi ze względu na wielkość takiego obrazu). Stąd wyodrębniane są jedynie najważniejsze jego elementy. Ostatnim krokiem jest zapisanie przetworzonych na postać cyfrową danych biometrycznych do głównej bazy danych. UwierzytelnianiePrzypomnijmy sobie jak działa każdy system uwierzytelniania. Jest to bardzo ważne pojęcie współczesnej kryptografii. Prześledźmy ten proces na przykładzie biometrii, aby utrwalić naszą wiedzę. Najpierw dane czytane są przez czujnik biometryczny, następnie przekazywane są do ekstraktora cech. Jedyną różnicą jest kolejny etap – w systemie uwierzytelniającym występuje dodatkowe urządzenie – komparator cech. Przechowuje on otrzymane już w postaci cyfrowej dane od ekstraktora, a następnie porównuje je z kolejnymi odczytywanymi rekordami bazy danych. Poniższy rysunek rozjaśni ten opis:  Współcześnie posługujemy się kilkoma metodami uwierzytelnienia. Potwierdzamy swoją tożsamość tym co mamy (mienie – ang. Possesion [P]), tym co wiemy (wiedzą – ang. Knowledge [K]) oraz osobistymi cechami (biometryką – ang. Biometrics [B]). Nasze uwierzytelnienie opiera się na trzech elementach (P, K, B). Oczywiście nie zawsze wykorzystujemy wszystkie trzy. Przykładowo, wybierając pieniądze z bankomatu korzystamy tylko z (P, K) -> (P = posiadanie karty, K = znajomość PINu).

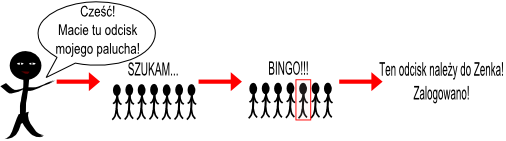

Pierwsze dwa podpunkty spełniają rolę weryfikacji. Użytkownik przedstawia się systemowi i podaje próbkę swojej biometrycznej cechy. System sprawdza czy dana próbka odpowiada do przypisanego użytkownika. Mamy tu do czynienia z systemem typu 1:1. Wykonywane jest jedynie jedno porównanie, a na wyjściu zwracany komunikat typu true/false.  Z kolei podpunkty 3 i 4 opisują system typu 1:inf. Nazywany jest on identyfikacją. Użytkownik podaje próbkę swoich danych biometrycznych, a system przeszukuje całą bazę aż znajdzie dane, które pasują do wprowadzonych informacji biometrycznych. Na wyjściu otrzymujemy informację o posiadaczu danej cechy biometrycznej lub komunikat, mówiący o tym, że w bazie brakuje takich użytkowników. Identyfikacja jest jednym z najbardziej czasochłonnych procesów.  (1 ocena) |

Copyright © 2008-2010 Wrocławski Portal Informatyczny

design: rafalpolito.com