"Alicjo, czy to naprawdę Ty?" , albo o podpisach cyfrowych.

29.11.2009 - Agata Murawska

Jak to połączyć z szyfrowaniem?

Dotychczas zajmowaliśmy się tylko zagadnieniem upewnienia odbiorcy, że to my jesteśmy autorem wiadomości. Zupełnie nie dbaliśmy przy tym o to, czy osoby postronne (na przykład złośliwa Celina albo Marek, obecny chłopak Alicji) mogą nas podsłuchać. Dwie najprostsze metody, które przychodzą do głowy natychmiast, to:

Żadna z tych metod bez dodatkowych założeń nie jest uznawana za dobrą.

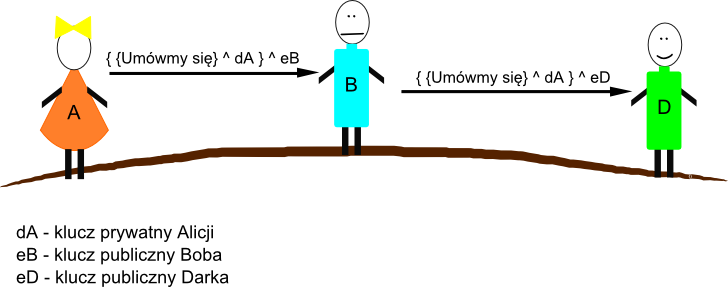

Przeanalizujmy pierwszy przypadek:

Bob nie wydaje się być zachwycony propozycją Alicji, przesyła zatem wiadomość dalej, do Darka. Darkowi wydaje się, że napisała do niego Alicja.

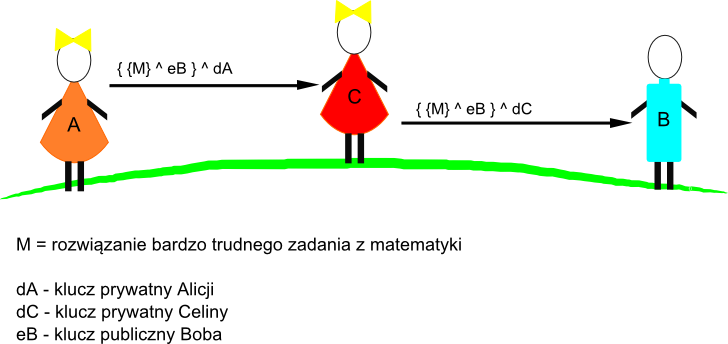

Druga metoda wydaje się być nieco dziwna - to tak, jakbyśmy podpisywali się wyłącznie na kopercie, a nie na liście. Jak można to wykorzystać? Na przykład w taki sposób:  Komu Bob będzie wdzięczny za rozwiązanie? Złośliwej Celinie, której jakoś udało się przechwycić wiadomość od Alicji i zmodyfikować ją - co prawda Celina nie pozna w ten sposób rozwiązania zadania, ale może przypisywać sobie jego autorstwo. Ale o co tyle zachodu?Z punktu widzenia kryptografii, podpis cyfrowy i asymetryczne szyfrowanie RSA są jednymi z wielu "cegiełek" służących do budowania bezpiecznych protokołów wymiany informacji. Zrozumienie idei ich działania jest niezbędne, jeśli chce się zagłębiać w niuanse uwierzytelniania, współdzielenia wiadomości między wybranymi użytkownikami i innych bardziej zaawansowanych i użytecznych narzędzi. Zadania sprawdzające

1. Uzasadnij, że ataki z preparowaniem wiadomości i jej podpisu stają się praktycznie niemożliwe przy zastosowaniu drugiej z opisanych metod podpisywania (z użyciem funkcji skrótu). (5 ocen) |

Copyright © 2008-2010 Wrocławski Portal Informatyczny

design: rafalpolito.com